Las amenazas avanzadas persistentes (APT por sus siglas en inglés), se aprovechan de la curiosidad y desinformación de los usuarios, para realizar una infección con malware avanzado que les permita obtener la información que buscan. En toda empresa siempre hay un eslabón más débil, por lo que siempre estudian a la empresa con detenimiento para encontrarlo.

Las empresas pequeñas y medianas son cada vez más objeto de este tipo de ataques pues los mismos se han profesionalizado y cuentan con herramientas que lo automatizan. En un ataque, el objetivo en la inmensa mayoría de las ocasiones es el beneficio económico. La sencillez sumado a las carencias en seguridad de la pequeña y mediana empresa, hacen que atacarles sea muy rentable.

Todos nosotros cerramos con llave la puerta de entrada de nuestras casas, aunque no tengamos cuadros valiosos, joyas, o coches de lujo. Las medidas que ponemos, son, por supuesto, proporcionales al contenido. Toda empresa, por muy pequeña que sea, tiene información que es crítica y necesaria. Contar con una solución que les ayude a protegerse debiera ser una prioridad, como lo es, cerrar la puerta en casa.

Cualquier empresa debe contar con una política de seguridad que cubra la parte perimetral, los puestos de trabajo, y los propios usuarios (claves, sin duda). La parte perimetral es la primera a tener y nuestro consejo es que se tenga en cuenta los siguientes cinco consejos:

1) Disponer de una defensa en profundidad para cubrir diferentes vectores de ataque (IPS, AV, Control de aplicaciones, URL filtering, …). Los ataques no usan únicamente un medio por lo que una solución de antispam, o impedir el acceso a páginas web con mala reputación son una buena ayuda.

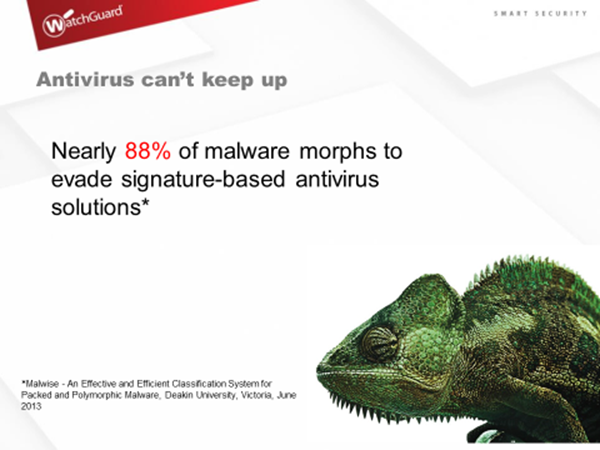

2) Protección contra malware avanzado. Los antivirus son insuficientes pues el malware muta para evitar ser reconocido con firmas. Es imprescindible contar con una solución que ejecute el fichero en entornos de simulación/emulación para garantizar que no se va a producir ningún tipo de infección.

3) Soluciones contra phishing: antispam + concienciación de usuarios. Al final, todo malware ha de ser introducido en la red y para ello se explota la curiosidad del usuario más débil de la cadena.

4) Bloqueo de canales de comunicaciones para evitar conexiones del malware.

5) Herramientas de visibilidad que muestren en todo momento qué sucede en la red (de media, las empresas tardan 80 días en darse cuenta que han tenido una brecha de seguridad por no contar con las herramientas adecuadas)

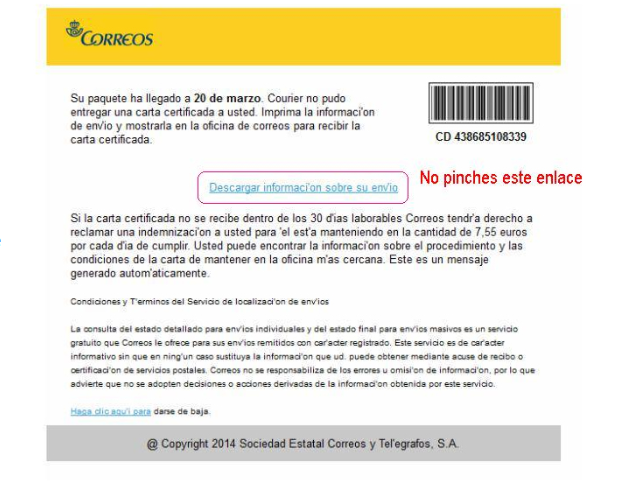

En las últimas semanas se están produciendo un nuevo ataque dirigido principalmente contra la pequeña y mediana empresa en el que enviaban un correo electrónico a personas de departamentos de administración y logística, haciéndoles creer que tenían un paquete pendiente de recibir:

Al entrar en el enlace, les redirigía a una página web falsa con el mismo aspecto que la de Correos:

Introduciendo el captcha, el usuario se descargaba el malware Cryptolocker que procedía a realizarle una encriptación de todos sus datos.

Como se ha mencionado anteriormente, un ataque de estas características evita ser detectado por los antivirus. Las personas que lo realizan compran en el mercado negro una versión con una ligera variación para que la firma no coincida, evitando ser detectado. Por nuestra parte, 24 horas después del ataque procedimos a comprobar cuántos antivirus eran ya capaces de detectarlo:

Únicamente 3 de 57 lo hacían (normalmente es cero pero por el tipo de ataque tan masivo, los propios fabricantes de antivirus han tenido conocimiento antes). Es por ello que los anitivirus son una herramienta insuficiente (que no innecesaria) para estar correctamente protegidos.

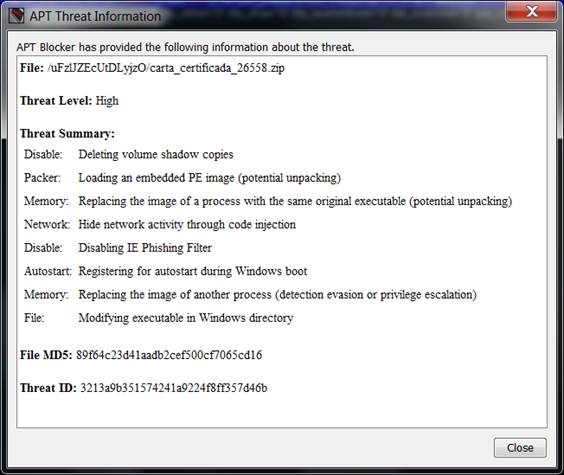

WatchGuard cuenta con una solución para detectar y proteger el perímetro contra malware avanzado. Se trata de una solución que realiza simulaciones con los archivos que se tienen dudas para comprobar qué es exactamente lo que haría dentro de un equipo real de un usuario. Para comprobar la eficacia del servicio de APT Blocker, se activó el mismo y se realizó de nuevo la descarga. Nada más hacerlo, y dado que el malware era nuevo y no había sido aún analizado nunca, el archivo se subió al entorno cloud para realizar su simulación (este proceso nunca se hace en el propio equipo, evitándose así penalizar el rendimiento del UTM).

A los pocos minutos notificó que era malware con riesgo alto. Se trató de descargar el archivo de nuevo, y el sistema ya lo bloqueaba indicando su criticidad:

Gracias, por tanto, a la solución de APT Blocker, se pudo bloquear este ataque (como así ha resultado en muchos clientes de WatchGuard) que con una solución tradicional de antivirus no habría sido posible.