Siguiendo el hilo de la primera parte (Bastionando los dispositivos de tus familiares en 8 pasos) vamos aumentando un poco el nivel de seguridad. Si crees que tu PC podría necesitar un pelín más de protección - sigue leyendo. Motivos para bastionar hay muchos: bien porque manejas datos sensibles o bien porque ya has sido víctima de algún ciberataque y no quieres repetir los mismos errores, o quizás, simplemente, te gusta tener todo bien controlado y no dejar el más mínimo lugar a dudas. En este artículo te presentamos herramientas que pueden facilitar el trabajo.

Paso 1 – ¡Desconfía!

Microsoft ha avanzado mucho mejorando las capacidades de seguridad de su Sistema Operativo (OS). Sin embargo, su uso generalizado de la "telemetría" y las instalaciones/actualizaciones forzadas del software, les ha costado la confianza de sus clientes. Otras corporaciones de hardware/software también están instalando software de telemetría que “llama a casa” (Intel, Nvidia, Lenovo, …). La vigilancia corporativa es un gran negocio, y está aquí para quedarse.

En la primera parte hemos visto como instalar Windows desde cero y de una manera segura. En artículos anteriores hemos hablado de la piratería de software y de su inherente riesgo, de contraseñas seguras o de métodos alternativos de autenticación usando hardware tokens. Ahora echamos un vistazo a 5 herramientas que facilitan y/o automatizan la configuración de privacidad y seguridad en un Windows 10.

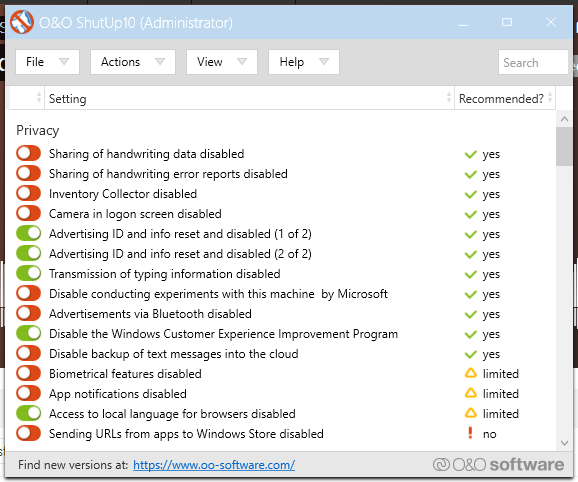

O&O ShutUp10

O&O ShutUp10 es una herramienta que nos ayuda a tener más control sobre las funciones de Windows 10 que pueden impactar nuestra privacidad y te ayuda a decidir cuándo la transmisión de tus datos va demasiado lejos. Tiene una interfaz muy simple que consiste en una larga lista de opciones, una descripción de cada preferencia y una recomendación orientativa:

Antes de aplicar cualquier cambio asegúrate de guardar tu configuración actual, para poder volver al estado anterior en caso de que algo vaya mal.

Alternativas a O&O ShutUp10 son WPD y Blackbird. Experimenta con ambos y elige con cual te sientes más cómodo.

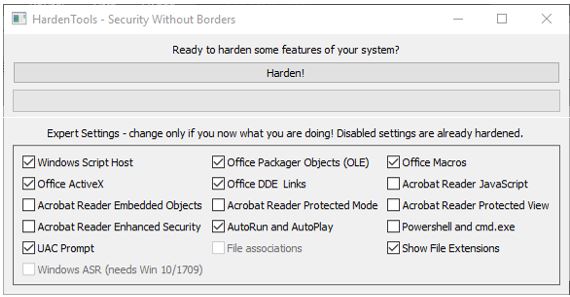

Hardentools

Hardentools es una herramienta que desactiva una serie de características de Windows riesgosas. Se encuentra en el repositorio GitHub de la organización no gubernamental Security Without Borders – una iniciativa que se dedica a “defender periodistas, activistas y defensores de derechos humanos”.

Los desarrolladores destacan que se trata de una herramienta experimental y que todavía no está destinado para la distribución pública, pero tiene unas interesantes funcionalidades que nos ayudan a fortificar aún más nuestros equipos de sobremesa sin tener que buscar una por una en las entrañas del sistema operativo.

La descripción del proyecto lee lo siguiente:

Hardentools es una colección de utilidades simples diseñadas para deshabilitar una serie de "características" expuestas por los sistemas operativos (Microsoft Windows, por ahora) y las aplicaciones primarias. Estas características, pensadas para clientes empresariales, generalmente son inútiles para los usuarios regulares y más bien representan un peligro, ya que los atacantes suelen abusar de ellas para ejecutar código malicioso en la computadora de la víctima. El propósito de esta herramienta es simplemente reducir la superficie de ataque desactivando la fruta que cuelga bajo. Hardentools está destinado a personas en riesgo, que pueden querer un nivel adicional de seguridad al precio de alguna utilidad. No está pensado para entornos corporativos.

A la hora de ejecutar HardenTools con los privilegios de Administrador se nos presenta con las siguientes opciones:

Elegimos las opciones que necesitamos y ejecutamos pulsando el botón Harden.

Las opciones más importantes:

· Deshabilitar Windows Script Host. Windows Script Host permite la ejecución de archivos VBScript y Javascript en sistemas operativos Windows. Esto es muy comúnmente utilizado por el malware regular (como el ransomware) y el malware dirigido.

· Desactivando AutoRun y AutoPlay. Deshabilita AutoRun / AutoPlay para todos los dispositivos. Por ejemplo, esto debería evitar que las aplicaciones se ejecuten automáticamente cuando conecta una memoria USB a su computadora.

· Deshabilita la ejecución de powershell.exe, powershell_ise.exe y cmd.exe a través del Explorador de Windows. No podrá usar el terminal y debería evitar el uso de PowerShell con un código malicioso que intente infectar el sistema.

· Configura el Control de cuentas de usuario (UAC) para solicitar siempre permiso (incluso solo en cambios de configuración) y para usar "escritorio seguro".

· Deshabilita las extensiones de archivo usadas principalmente para propósitos maliciosos. Desactiva ".hta", ".js", ".JSE", ".WSH", ".WSF", ".scf", ".scr", ".vbs", ".vbe" y ".pif "extensiones de archivo para el usuario actual (y para los valores predeterminados de todo el sistema, que solo es relevante para los usuarios recién creados).

· Muestra extensiones de archivo y archivos ocultos en el explorador.

· Deshabilitar las macros. En ocasiones, los usuarios de Microsoft Office utilizan las macros para crear secuencias de comandos y automatizar ciertas actividades, especialmente los cálculos con Microsoft Excel. Sin embargo, las macros son actualmente una plaga de seguridad y son ampliamente utilizadas como un vehículo para el compromiso. Con Hardentools, las macros están deshabilitadas y la notificación "Habilitar este contenido" también está deshabilitada, para evitar que los usuarios sean engañados.

· Deshabilitar la ejecución de objetos OLE. Las aplicaciones de Microsoft Office pueden incrustar los llamados "objetos OLE" y ejecutarlos, a veces también de forma automática (por ejemplo, a través de animaciones de PowerPoint). Los ejecutables de Windows, como el software espía, también se pueden incrustar y ejecutar como un objeto.

· Desactivar ActiveX. Desactiva los controles ActiveX para todas las aplicaciones de Office.

· Deshabilitar DDE. Deshabilita DDE para Word y Excel.

La lista completa de opciones se encuentra en la página del proyecto:

· Proyecto: https://github.com/securitywithoutborders/hardentools

· Descarga: https://github.com/securitywithoutborders/hardentools/releases

Sandboxie

Admitámoslo: a veces, aunque sabemos que está mal, todos abrimos el programa o archivo esbozo ocasional. No estamos juzgando, pero si lo vas a hacer, al menos usa protección.

¿Acabas de descargar una aplicación y tu antivirus no ha dado la voz de alarma, pero aun así no te fías de su origen o propósito? ¿Te gustaría echar un vistazo a esa página que te recomendaron, pero sospechas que está lleno de anuncios o scripts y prefieres mantener limpio tu navegador habitual? Entonces Sandboxie es para ti.

Sandboxie es un software de tipo Sandbox para Microsoft Windows, parecido a un sistema de virtualización por «aislamiento». Este freeware crea un «contenedor» dentro del cual los programas de aplicación se ejecutan de forma segura. Básicamente es un programa que simula ser una cajita donde se ejecutan otros programas y evita que estos accedan a lugares donde no deberían.

El programa viene traducido completamente al castellano y su instalación es bastante fácil. Este video explica como instalar y ejecutar un programa dentro de la sandbox:

https://www.youtube.com/watch?v=RVH7fyenuos

· Página web: https://www.sandboxie.com/

· Descarga: https://www.sandboxie.com/DownloadSandboxie

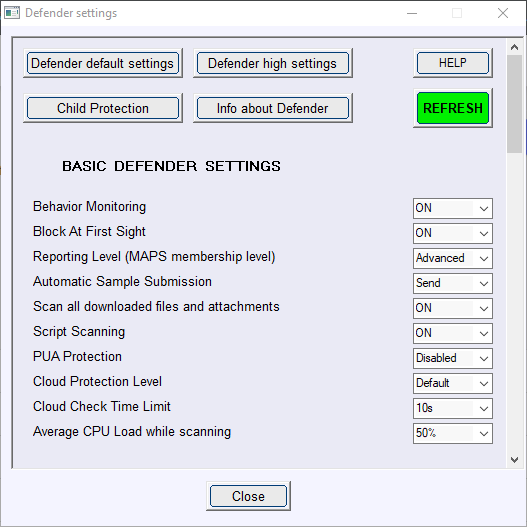

ConfigureDefender

La utilidad ConfigureDefender es una aplicación GUI para ver y configurar las configuraciones importantes de Defender en Windows 10. El usuario puede aplicar una de las tres configuraciones predefinidas: predeterminada, alta y protección infantil. La protección infantil está configurada principalmente para bloquear cualquier cosa sospechosa a través de la Reducción de la superficie de ataque, el acceso controlado a carpetas, SmartScreen (configurado para bloquear) y el nivel de nube con tolerancia 0, también el Centro de seguridad de Defender está oculto.

La utilidad ConfigureDefender es una parte del proyecto Hard_Configurator, pero se puede usar como una aplicación independiente.

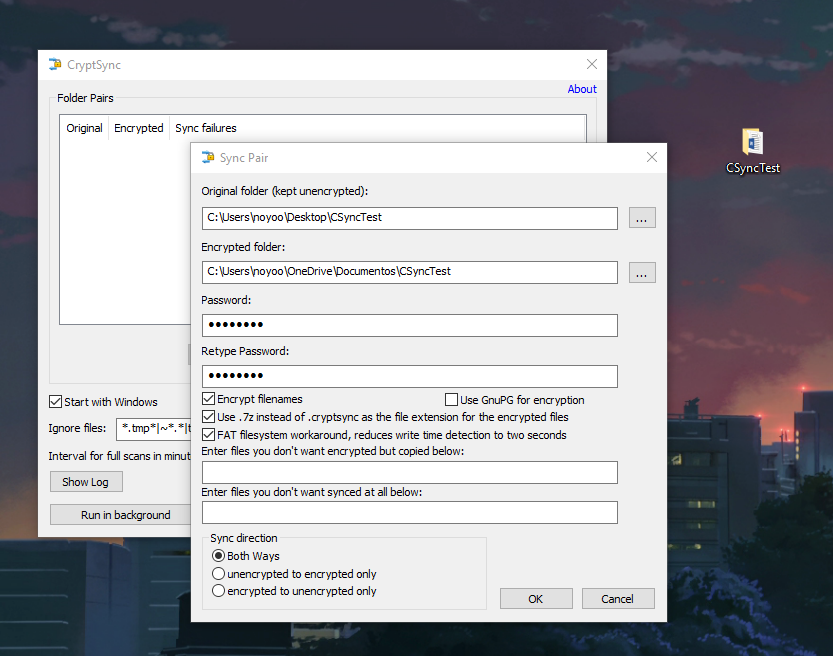

CryptSync

CryptSync es una pequeña utilidad que sincroniza dos carpetas mientras encripta el contenido en una carpeta. Eso significa que una de las dos carpetas tiene todos los archivos sin cifrar (los archivos con los que trabaja) y la otra carpeta tiene todos los archivos encriptados.

La sincronización funciona en ambos sentidos: un cambio en una carpeta se sincroniza con la otra carpeta. Si un archivo se agrega o modifica en la carpeta sin cifrar, se encripta. Si se agrega o modifica un archivo en la carpeta cifrada, se descifra a la otra carpeta.

Puedes usar CryptSync junto con herramientas de almacenamiento en la nube como OneDrive, DropBox o Google Drive. La configuración es sencilla: Crea una carpeta “local” (por ejemplo, en un USB o en un contenedor) y otra en OneDrive.

Opcionalmente, el cifrado se puede hacer utilizando GnuPG. Tenga en cuenta que, al usar esta opción, los archivos cifrados pueden ser más grandes que los archivos originales y consumir más espacio en su unidad de nube.

Página del proyecto: https://tools.stefankueng.com/CryptSync.html

Conclusiones

Todas herramientas mencionadas tienen algo en común: No deberían ser usadas en entornos empresariales. Te animamos a experimentar con todas para aprender lo que hacen y como lo hacen, pero requieren un mínimo de conocimiento sobre el sistema operativo y sus funcionalidades ya que realizan cambios de configuración que pueden tener un impacto importante. Puedes probarlas en una máquina virtual antes de pasarlas a tu máquina física, y no te olvides de leer la documentación.

El Ministerio de Economía y Empresa, delegando a manos de la Secretaría de Estado para el Avance Digital (SEAD), han empezado el proceso de cambio del número de teléfono gratuito designado para los ciberataques. Es por ello que en breves el número de atención telefónico “Línea de Ayuda en Ciberseguridad” pasará a ser el 017, en vez del 900 116 117 que había sido designado hasta ahora para el Instituto Nacional de Ciberseguridad (Incibe).