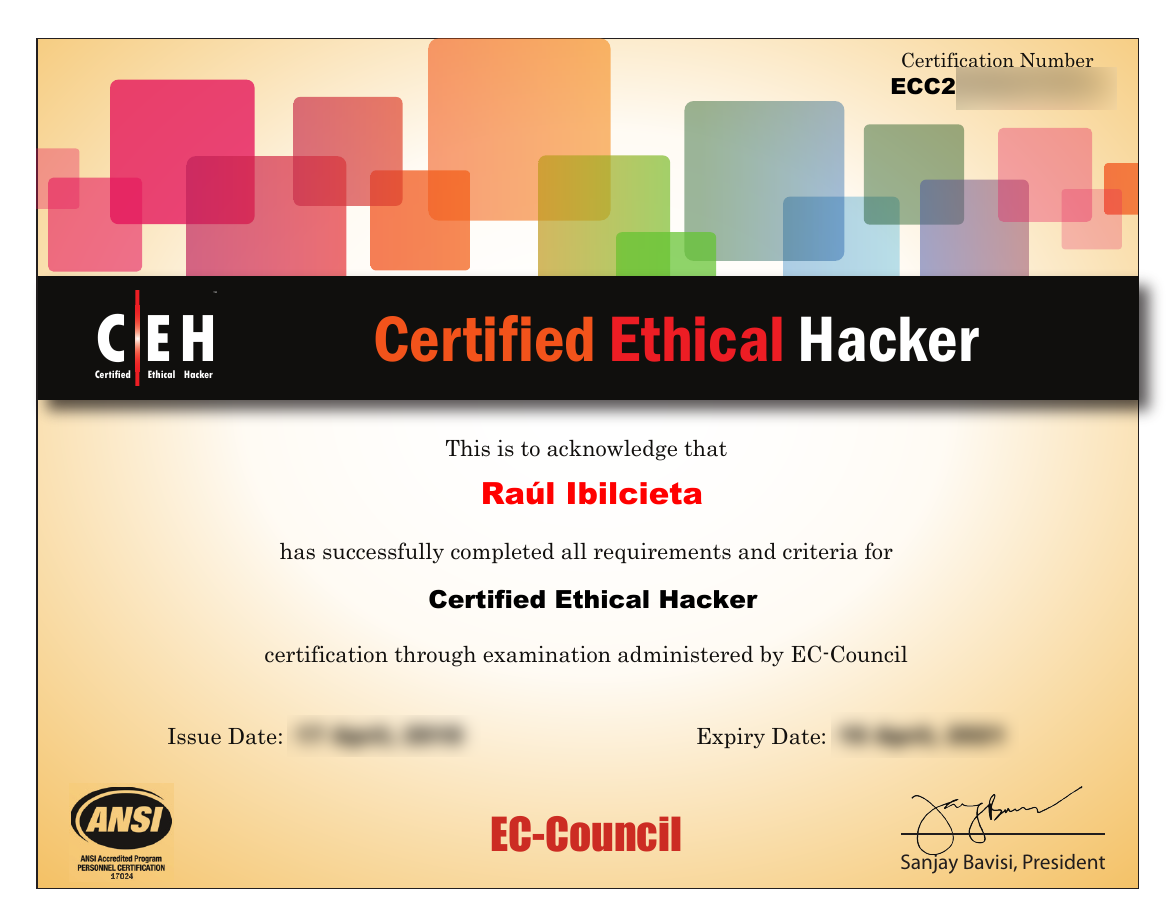

Hackers: Otro punto de vista En el Departamento de CiberSeguridad (del cual soy miembro activo), todos somos Hackers. Y no se trata de una cuestión de tener la autoestima muy alta, es algo tan sencillo y común como realizar unos estudios, superar el correspondiente examen, y obtener nuestras titulaciones de HACKERS ÉTICOS. ¿Existen titulaciones para ser Hacker?. Así es. Doy por hecho que a más de una persona le romperá sus esquemas mentales, pero así es.  Vamos a considerar que un “Hack” es un “truquillo”, un consejo, algo que nos puede resolver un problema puntual. Por ejemplo, el famoso “truquillo” para quitar el olor a ajo de las manos, se resuelve de forma simple lavándose las manos con agua y sin frotarlas. Un bonito Hack, sencillo, útil y efectivo. De este modo, si consideramos que un Hack es un “truquillo”, un hacker sería alguien que se sabe un montón de “truquillos”. Dicho en lenguaje coloquial, sería alguien “Que se las sabe todas”. Esto ya me gusta más. Si aplicamos este nuevo concepto de Hacker, resulta que todos conocemos algún hacker. Por ejemplo, Arguiñano o Bárcenas son grandes hackers, son un par de ejemplos de buenos profesionales “que se las saben todas”, eso si, cada uno dentro de su profesión. Arguiñano es un Gran Hacker en la cocina, y Bárcenas ...también es un gran hacker. Habitualmente, el concepto de Hacker ha estado relacionado con el vasto mundo de la informática, donde podemos hallar grandes hackers del Photoshop (que los hay), del Access, de la programación, etc. Pero, generalmente, cuando hablamos de Hackers, a todos se nos viene a la mente el maravilloso e interesante mundo de la CIBERSEGURIDAD. Generalizando un poco (y simplificando mucho), un Hacker sería alguien que se sabe un montón de “truquillos” sobre la Seguridad de los ordenadores. La CiberSeguridad y las Auditorías Una Auditoría es algo habitual en las empresas, existen auditorías externas, auditorías internas, auditorías operacionales, auditorías de sistemas o especiales, auditorías públicas gubernamentales y un sin fin de tipos de auditorías. El objetivo de cualquier auditoría es el mismo: Verificar que todo ocurre de acuerdo a lo planificado. Dentro de la CiberSeguridad también podemos realizar Auditorías, con el mismo objetivo, que todo esté correcto. Sin entrar en tecnicismos, las auditorías más habituales que me toca realizar suelen ser:

Vamos a considerar que un “Hack” es un “truquillo”, un consejo, algo que nos puede resolver un problema puntual. Por ejemplo, el famoso “truquillo” para quitar el olor a ajo de las manos, se resuelve de forma simple lavándose las manos con agua y sin frotarlas. Un bonito Hack, sencillo, útil y efectivo. De este modo, si consideramos que un Hack es un “truquillo”, un hacker sería alguien que se sabe un montón de “truquillos”. Dicho en lenguaje coloquial, sería alguien “Que se las sabe todas”. Esto ya me gusta más. Si aplicamos este nuevo concepto de Hacker, resulta que todos conocemos algún hacker. Por ejemplo, Arguiñano o Bárcenas son grandes hackers, son un par de ejemplos de buenos profesionales “que se las saben todas”, eso si, cada uno dentro de su profesión. Arguiñano es un Gran Hacker en la cocina, y Bárcenas ...también es un gran hacker. Habitualmente, el concepto de Hacker ha estado relacionado con el vasto mundo de la informática, donde podemos hallar grandes hackers del Photoshop (que los hay), del Access, de la programación, etc. Pero, generalmente, cuando hablamos de Hackers, a todos se nos viene a la mente el maravilloso e interesante mundo de la CIBERSEGURIDAD. Generalizando un poco (y simplificando mucho), un Hacker sería alguien que se sabe un montón de “truquillos” sobre la Seguridad de los ordenadores. La CiberSeguridad y las Auditorías Una Auditoría es algo habitual en las empresas, existen auditorías externas, auditorías internas, auditorías operacionales, auditorías de sistemas o especiales, auditorías públicas gubernamentales y un sin fin de tipos de auditorías. El objetivo de cualquier auditoría es el mismo: Verificar que todo ocurre de acuerdo a lo planificado. Dentro de la CiberSeguridad también podemos realizar Auditorías, con el mismo objetivo, que todo esté correcto. Sin entrar en tecnicismos, las auditorías más habituales que me toca realizar suelen ser:

- Auditorías a SmartPhones. Todos conocemos algún ministro al que le hubiera venido muy bien en su momento haber hecho alguna.

- Auditorías a páginas web. Corporativas, tiendas onLine, blogs ….

- Auditorías de la red interna de una empresa. Recordemos que un gran porcentaje de los ataques que sufren las empresas (hay estadísticas que hablan del 70%) vienen de la mano empleados descontentos.

- Auditorías externas, en las cuales se realiza un “ataque” desde el exterior (pactado previamente con el cliente) donde simulamos ser un ciberdelincuente externo.

- Auditorías de CiberReputación, en las cuales investigamos la información existente sobre una persona o empresa por internet, posibles inclusiones en Listas Negras, Redes Sociales, etc.

Por supuesto, hay muchos más tipos de auditorías, pero el lector objetivo de mis artículos, como sabéis, es el profesional que utiliza la informática como un medio, una herramienta, como pudiera ser la llave inglesa para el mecánico o el cuchillo para el charcutero. Con esta breve lista quiero transmitiros que cada profesional debe cuidar sus herramientas, y una de tus herramientas es la informática. Cuídala. Wannacry ha sido un antes y un después en el mundo de la CiberSeguridad. Y la oleada de Malware que ha llegado detrás ha venido a confirmar este cambio. Si grandes monstruos empresariales (léase Telefónica) no se han librado de esta amenaza, significa que nadie estamos libres, tu y yo incluidos. Y parece ser que, por fin, nos lo empezamos a tomar en serio. Cómo es una auditoría de CiberSeguridad Como cabe suponer, cada auditoría es distinta en función del cliente y del tipo de la misma, pero, en general, las fases las podríamos resumir en:

- Alcance de la Auditoria: Qué se va a auditar y qué limites vamos a poner. En este punto se firman contratos de confidencialidad sobre la posible información obtenida, se habla sobre los límites legales existentes en cada país/zona y se le informa cliente las acciones previstas.

- Recolección de Información: En función de la Auditoría, se buscará en distintas fuentes y se usan distintas técnicas. Una de las más habituales que utilizamos es el conocido Phishing (pescando, de pesca) que consiste en enviar correos falsos y llamadas telefónicas falsas, hacernos pasar por clientes (o proveedores, o técnicos, o cualquier otra cosa), e intentar sacar la máxima información posible.

- Análisis de Vulnerabilidades. Una vez en posesión de toda la información que hayamos sido capaces de recolectar (versiones de sistemas operativos y aplicaciones, horarios y puestos de trabajo de determinadas personas, números de teléfono, emails, nombres de usuarios……) empezamos con la fase de comprobar y planificar los posibles ataques.

- Explotación de Vulnerabilidades. Esta es la fase en la que realmente “atacamos” nuestro objetivo. Es una fase muy delicada, ya que habitualmente se encuentran debilidades y datos sensibles en las estructuras del cliente. Hay que ser extremadamente cauteloso para no llegar a bloquear un servicio. No puede llegar a producirse un “parón” informático en un hospital o en una entidad bancaria por culpa de una mala práxis del Auditor. NO PUEDE. La profesionalidad en esta fase de Explotación debe ser exquisita.

- Informes. En esta fase de la Auditoría nos reunimos con el cliente y le explicamos con todo lujo de detalles cómo hemos realizado el trabajo, cómo hemos realizado las llamadas telefónicas, en qué Redes Sociales hemos encontrado la información, qué herramientas hemos utilizado para comprobar sus redes y dispositivos, y todo lo que el cliente requiera conocer.Adjuntamos dos informes donde se refleja todo lo ya expuesto al cliente. El primero de estos informes es el Informe Ejecutivo donde reflejamos en un lenguaje no técnico y sin entrar en demasiados detalles, todo el trabajo realizado; este informe está oriendo al usuario “no informático”. El segundo es el Informe Técnico donde se detalla en profundidad todos los hallazgos y se sugieren posibles soluciones. Este informe está pensado para los técnicos que deben solventar los problemas hallados.

¿Qué gana con todo esto la empresa auditada?

- Tranquilidad:

◦ Cumples con la Legislación Vigente. ◦ Te puedes dedicar a hacer tu trabajo, el sistema informático está bajo control.

- Reputación:

◦ Tus clientes ven que te preocupas, y saben agradecerlo. ◦ No toda tu competencia se preocupa por la CiberSeguridad. Cuidado, no nos confiemos. Todos los días salen nuevas vulnerabilidades. TODOS LOS DÍAS. La Seguridad Informática, al igual que las flores, hay que cuidarla a diario, el hecho de que hoy hayamos solucionado nuestras vulnerabilidades, no significa que pasadas dos semanas podamos volver a estar en riesgo. Del mismo modo que pasamos revisiones a nuestros vehículos, o vamos al médico a revisar periódicamente nuestra salud, del mismo modo debemos hacer revisiones regulares de todo nuestro sistema informático. ¿Quién realiza este trabajo? Y con esto volvemos al titular de este artículo ¿Porqué contratar a un Hacker?. La respuesta es evidente: ¿Quien mejor que alguien “que se las sabe todas” para localizar problemas dentro de tus sistemas?.