"Es personal. Es privado. No le incumbe a nadie más que a ti. Puede que estés planeando una campaña política, discutiendo tus impuestos o hablando con un amor secreto. O puede ser que te estés comunicando con un disidente político en un país represivo. Sea lo que sea, tú no quieres que tu email privado o documentos confidenciales sean leídos por nadie más. No hay nada malo con revindicar tu privacidad". Así empieza "Por qué escribí PGP", la declaración que Philip Zimmermann incluyó en el manual de ese sistema cifrado que creó en 1991.

¿Quién necesita anonimato?

Las personas siempre tenemos “algo que esconder” algo que queremos mantener al margen del resto de la sociedad. Todos y todas tenemos nuestras vidas personales, conversaciones íntimas con amigos, informes médicos, informes bancarios, filiaciones políticas, religiosas y de diversas índoles … y en resumidas cuentas, una cantidad importante y creciente de “Datos Sensibles”.

Cuando alguien opina que “no tiene nada que esconder”, y que “no le importa que le vigilen”, que no le importa la privacidad, es como si dijese que no tiene nada que decir y por lo tanto no le importa la libertad de expresión. Todos tenemos derecho a la privacidad.

Periodistas, víctimas de delincuentes, clientes descontentos, personas discriminadas por motivos de raza, nacionalidad, genero, religión, afiliación política, etc. Víctimas de abusos sexuales, personas con problemas de adicciones que buscan ayuda por internet, enfermos buscando consejo, trabajadores intentando denunciar malas condiciones laborales o crear un sindicato, activistas de todo tipo o cualquier persona que haya sufrido abusos de poder o que se hayan sentido vulnerables por múltiples causas ... Puedes aportar tu granito de arena a esta lista.

Periodistas, víctimas de delincuentes, clientes descontentos, personas discriminadas por motivos de raza, nacionalidad, genero, religión, afiliación política, etc. Víctimas de abusos sexuales, personas con problemas de adicciones que buscan ayuda por internet, enfermos buscando consejo, trabajadores intentando denunciar malas condiciones laborales o crear un sindicato, activistas de todo tipo o cualquier persona que haya sufrido abusos de poder o que se hayan sentido vulnerables por múltiples causas ... Puedes aportar tu granito de arena a esta lista.

¿Qué es el cifrado?

El cifrado es un proceso de transformación de la información con objeto de alterarla hasta el punto de hacerla incomprensible. Esta información tratada de esta forma no se pierde en absoluto, si no que puede ser recuperada posteriormente (descifrada).

Este proceso de transformación se realiza a través de un algoritmo (una fórmula matemática). Así nuestro objetivo último es proteger nuestra información, ocultarla de miradas indiscretas.

Criptografía de clave única o simétrica.

Es el sistema tradicional que se ha venido utilizando desde “el origen de los tiempos” para ocultar información. Hasta 1976 era el único existente. En este sistema se cifra una información utilizando una única clave conocida por los dos interlocutores. La información cifrada sólo puede descifrarse conociendo la clave secreta con la cual se cifró.

Esta clave única utilizada tanto para cifrar como para descifrar la información es un secreto compartido entre quien envía el mensaje y quien lo recibe. Y esto supone un grave problema.

Supongamos que participo en un juego de rol. El juego se desarrolla con participantes que se hallan en distintos países del mundo, no hay posibilidad de un encuentro físico. En un momento puntual tengo que enviar una información muy importante por correo electrónico a mis compañeros. Lógicamente, el equipo (o equipos) contrarios NO TIENEN QUE ACCEDER A ESTA INFORMACIÓN.

Así que envío un correo cifrado a mi Sede Central. Si el equipo contrario logra interceptar el mensaje, no serán capaces de leerlo, ya que me he tomado la molestia de cifrarlo. Pero, ¿Mis compañeros serán capaces de leerlo?. No. Tampoco podrán leer mi mensaje hasta que lo descifren, y para ello necesitarán la clave con la que yo lo he cifrado. Y éste es el problema: No puedo mandar la contraseña por correo electrónico porque el equipo contrario podría interceptar la clave del mismo modo que interceptó el mensaje cifrado, y con ello acceder a la información secreta.

La clave secreta compartida constituye una vulnerabilidad que ha sido resuelta por el cifrado asimétrico.

Sí que existen ocasiones concretas en las que las limitaciones del espacio físico no supongan un problema. Por ejemplo, si mi juego se desarrollase en una única ciudad durante un fin de semana, sí que existiría la posibilidad de quedar a tomar un café y entregar en mano (y de forma segura) la clave secreta a nuestro compañero. Hoy día, el cifrado simétrico sigue siendo muy usado y respetado.

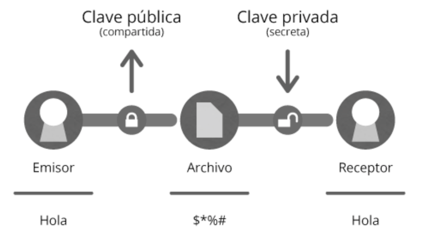

Los sistemas de cifrado de clave pública o sistemas de cifrado asimétricos se crearon con el fin de evitar el problema del intercambio de claves de los sistemas de cifrado simétricos. En estos sistemas se utilizan dos claves distintas para cifrar y para descifrar el mensaje. Ambas claves tienen una relación matemática entre sí, y las dos claves pertenecen a la misma persona.

Cualquiera de las dos claves servirían para cifrar la información, pero solamente se descifraría con la otra clave.

Una de estas claves debe estar siempre a buen recaudo, es la llamada clave privada y la otra puede repartirse libremente por internet, por correo electrónico, etc. Es la llamada clave pública.

Cuando alguien quiera mandarme un mensaje cifrado, (es decir, para que yo pueda recibir ese mensaje cifrado), primero deberá conseguir mi clave pública. Puedo enviarla por correo, no supone ningún problema. Una vez obtenida mi clave pública, podrá cifrar un mensaje y mandarlo por internet. Únicamente quien tenga la otra clave (la clave privada) será capaz de descifrar ese mensaje. Y se supone que la clave privada solo la tengo yo.

Volvamos a mi juego de rol: Yo pertenezco al equipo azul (somos los buenos) y tenemos nuestra Sede Central en París. Nuestros agentes se despliegan por todo el mundo (Nueva York, Austria, Pekín, etc.) Yo tengo una misión en Rio de Janeiro, Brasil.

Para enviar un mensaje a mi Sede en París, me descargo de internet la Clave Pública de mi organización. Con ella cifro un mensaje y lo envío por e-mail convencional. El equipo rojo (los malos) interceptan todas nuestras comunicaciones, por supuesto, incluido mi correo cifrado. El equipo rojo es bueno y conoce el asunto de las claves, así que también han descargado desde internet la misma clave pública que tengo yo. Sin embargo, no podrán descifrar mi mensaje, ya que esto sólo se puede realizar con la clave privada. La clave privada está a buen recaudo en manos de la Sede Central en París. La información llega segura.

Resuelto el primer problema, hay que resolver el segundo: la Sede de París quiere contestar a mi mensaje. Toda información que se cifre con la clave privada (en poder de la Sede de París) podrá ser descifrada con la clave pública. Y esta clave pública la tengo yo, pero también la tiene el equipo rojo: Problemas.

ESTE SISTEMA SÓLO SERVIRÍA PARA QUE PARÍS RECIBA CORREO.

Yo puedo mandar a París información segura, pero París no puede mandarme a mí información segura. ¿Entonces que hago?. La solución pasa por CREAR MI PROPIO PAR DE CLAVES. Una pública y una privada. Es por esto que antes he comentado que LAS DOS CLAVES PERTENECEN A LA MISMA PERSONA. París tiene su clave pública y su clave privada, lo cual le permite RECIBIR correos cifrados seguros. Yo necesito mi propio par de claves (pública y privada) para recibir correos seguros. Mi clave pública la pondré en internet o la mandaré por correo a todo el mundo y la clave privada es solo mía. ¿Qué ocurriría si el Equipo Rojo consigue mi clave pública?. En realidad, nada. Ellos podrían cifrar un mensaje que sólo yo sería capaz de descifrar. No es muy grave.

En resumen, con el cifrado asimétrico el problema del secreto compartido (la clave única) se resuelve: los mensajes se cifran con una clave pública, pero solo el receptor podrá descifrarlo con su clave privada, que en teoría nadie más posee.

Con este sistema de Clave Pública también se posibilita la Firma Digital. Un mensaje firmado con la clave privada del remitente puede ser verificado por cualquier persona que tenga acceso a la clave pública, y esta clave (la clave pública) estaría disponible para todo el mundo. Se asegura así que el mensaje no ha sido alterado y garantiza la autenticidad del mensaje.

Aplicaciones del cifrado

He hablado de cifrar contenidos y, un poco por encima, de la Firma Digital, pero hoy día el cifrado se usa en muchas situaciones en las que es de fundamental importancia mantener el secreto.

Así, podemos encontrar criptografía:

- Al identificarse en cualquier página web

- Al votar en las elecciones a través de Internet

- Al pagar en Internet con una tarjeta de crédito

- Al recibir y enviar correos electrónicos

- Al guardar documentos confidenciales

- Al comprobar la integridad de un archivo

Voy a dejar para más adelante la forma de implementar toda esta tecnología en nuestros equipos y en nuestro día a día, pero para los impacientes, os dejo un par de enlaces.