Datos de telemetría recopilados por Kaspersky Lab muestran que, en los primeros nueve meses de 2017, el malware que extrae varios tipos de criptomonedas ha infectado más de 1,65 millones de puntos finales. Según Kaspersky, las detecciones para los troyanos de minería de criptomoneda aumentaron de 205,000 infecciones en 2013 a casi 1,8 millones en 2016, y en 2017 se ha superado esa cifra. IBM también informó de un aumento en el malware para la minería de criptomonedas instalado en redes empresariales.

Este año se puede afirmar que la minería sigilosa de criptomonedas está en buen camino de superar al ransomware como la opción favorita de hacer dinero entre los ciberdelincuentes, y las empresas con computadoras y servidores que funcionan día y noche son las preferidas. En las últimas semanas, malware destinado a minar, fue descubierto en un hospital de Tennesse, en los servidores de una compañía de agua, en una universidad de Ucrania e, incluso, en el Instituto de Investigación de Física Experimental en Sarov, Rusia, donde unos ingenieros intentaron abusar de la enorme capacidad de una supercomputadora. Se ha encontrado, además, en numerosos sitios web gubernamentales en los Estados Unidos, Reino Unido y Australia. También es bastante común en los sistemas industriales, según diferentes empresas de ciberseguridad. ¿Qué es la minería de criptomonedas? Para los que no la conocen, la minería es básicamente una contabilidad competitiva: los mineros construyen y mantienen un libro permanente de cada transacción, conocido como blockchain. Pero primero tienen que completar un problema criptográfico de prueba de trabajo: un acertijo matemático ridículamente laborioso que requiere mucho poder de computadora y electricidad. El minado sin consentimiento o cryptojacking, es una táctica usada para extraer criptomonedas a través del uso no autorizado de una computadora. A menudo se hace engañando a las víctimas para que hagan clic en un enlace malicioso, generalmente a través de una estafa de phishing por correo electrónico, que luego inyecta el código cryptomining en la máquina del usuario. Este código a menudo realiza cálculos inmensos para los que probablemente no estaba diseñado el sistema. No solo podría disminuir la velocidad y la eficiencia del sistema, sino incluso dañar el hardware. Nuevas variantes de malware se expanden mediante los ya conocidos exploits de la NSA, que fueron revelados por Shadow Brokers y fueron responsables de las numerosas infecciones por el ransomware WannaCry. Investigadores de Kaspersky Lab encontraron un malware que se aprovechó de una vulnerabilidad 0day en la aplicación Desktop de Telegram para Windows. La vulnerabilidad se utilizó para entregar malware multipropósito, que dependiendo de la computadora se puede usar como una puerta trasera o como una herramienta para entregar software de minería. Según la investigación, la vulnerabilidad ha sido explotada activamente desde marzo de 2017 para la funcionalidad de minería de criptomonedas, incluyendo Monero, Zcash, etc.  Anuncio de una botnet minera de Monero en Dream Marketplace (Fuente: The New Gold Rush: Cryptocurrencies are the New Frontier of Fraud · www.digitalshadows.com) Peligro para IoT y dispositivos Móviles Los dispositivos de Internet de las cosas (IoT) también se encuentran en el punto de mira del malware de criptomonedas: desde grabadoras de video digital (DVR)/cámaras de vigilancia, decodificadores, dispositivos de almacenamiento conectado a la red (NAS) y enrutadores, dada su ubicuidad entre entornos domésticos y corporativos. En abril de 2017, apareció una variante de Mirai con capacidades de minería de bitcoin. La notoriedad de Mirai surgió de los estragos que causó en los dispositivos IoT, especialmente los enrutadores domésticos, utilizándolos para atacar a sitios de alto perfil. Durante los primeros tres trimestres de 2016, Trend Micro encontró un ejército de mineros zombis formado por sistemas Windows, enrutadores domésticos y cámaras IP. Varias aplicaciones Android con miles de descargas que activaron mineros de criptomonedas en ventanas ocultas del navegador fueron retiradas de Google Play. En una campaña observada por Malwarebytes que parece haber comenzado al menos alrededor de noviembre de 2017, millones de usuarios de dispositivos móviles han sido redirigidos a una página diseñada específicamente para realizar cryptomining en el navegador. Prueba de concepto: Walk-By Mining Sabemos que la mejor defensa es un buen ataque, conocer bien la amenaza, ;) Así que hemos realizado una prueba de concepto para mostrar lo fácil que es convertir un endpoint en un minero de Monero. Por medio de un dispositivo Arduino (menos de 10 Euros) y una conexión USB simulamos un teclado e inyectamos un pequeño payload en el sistema. Evadiendo el antivirus del sistema operativo, descarga y ejecuta un minero que inmediatamente empieza a minar y mandar los resultados a una cuenta en línea. Aunque se tendrían que infectar muchos sistemas de esta manera, no hace falta mucha imaginación para ver la amenaza real que supone para empresas e instituciones.

Anuncio de una botnet minera de Monero en Dream Marketplace (Fuente: The New Gold Rush: Cryptocurrencies are the New Frontier of Fraud · www.digitalshadows.com) Peligro para IoT y dispositivos Móviles Los dispositivos de Internet de las cosas (IoT) también se encuentran en el punto de mira del malware de criptomonedas: desde grabadoras de video digital (DVR)/cámaras de vigilancia, decodificadores, dispositivos de almacenamiento conectado a la red (NAS) y enrutadores, dada su ubicuidad entre entornos domésticos y corporativos. En abril de 2017, apareció una variante de Mirai con capacidades de minería de bitcoin. La notoriedad de Mirai surgió de los estragos que causó en los dispositivos IoT, especialmente los enrutadores domésticos, utilizándolos para atacar a sitios de alto perfil. Durante los primeros tres trimestres de 2016, Trend Micro encontró un ejército de mineros zombis formado por sistemas Windows, enrutadores domésticos y cámaras IP. Varias aplicaciones Android con miles de descargas que activaron mineros de criptomonedas en ventanas ocultas del navegador fueron retiradas de Google Play. En una campaña observada por Malwarebytes que parece haber comenzado al menos alrededor de noviembre de 2017, millones de usuarios de dispositivos móviles han sido redirigidos a una página diseñada específicamente para realizar cryptomining en el navegador. Prueba de concepto: Walk-By Mining Sabemos que la mejor defensa es un buen ataque, conocer bien la amenaza, ;) Así que hemos realizado una prueba de concepto para mostrar lo fácil que es convertir un endpoint en un minero de Monero. Por medio de un dispositivo Arduino (menos de 10 Euros) y una conexión USB simulamos un teclado e inyectamos un pequeño payload en el sistema. Evadiendo el antivirus del sistema operativo, descarga y ejecuta un minero que inmediatamente empieza a minar y mandar los resultados a una cuenta en línea. Aunque se tendrían que infectar muchos sistemas de esta manera, no hace falta mucha imaginación para ver la amenaza real que supone para empresas e instituciones.

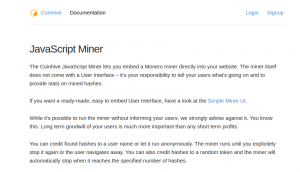

Coinhive y el secuestro de navegadores Minadores de criptomonedas han sido inyectados intencionalmente en algunos de los principales sitios web, en su mayoría servicios de streaming y para compartir archivos en línea, pero también se encuentra donde quizás uno no lo espera, como en la página de bienvenida de un proveedor wifi de Starbucks en Buenos Aires o en la página de Movistar.  Servicios como Coinhive proporcionan a los propietarios y operadores de sitios web un código JavaScript que pueden insertar en su sitio. Aunque Coinhive es una compañía legitima que ruega a sus partners avisar a los usuarios, su API proporciona todo necesario para que este código utiliza de forma encubierta la capacidad de procesamiento del ordenador de quien visita el sitio web para extraer la criptomoneda Monero (XMR). Al principio del año la compañía Trend Micro notó un importante aumento en el tráfico de cinco dominios maliciosos el 18 de enero, y el 24 de enero encontró un salto importante del tráfico cerca del 285% en el número de mineros de Coinhive: Atacantes abusaron de DoubleClick de Google, que desarrolla y proporciona servicios de publicación de anuncios en Internet, para la distribución del tráfico. Los países afectados incluyen Japón, Francia, Taiwán, Italia y España. Los mineros de criptomonedas han sido inyectados intencionalmente en algunos sitios web principales, en su mayoría servicios de transmisión de archivos y medios como ThePiratebay, Openload, Streamango, Rapidvideo, OnlineVideoConverter, Mejortorrent, plusdede o Seriesdanko, en su mayoría sin notificar a los usuarios. Si bien, parte de esta actividad es legal y legítima, las herramientas pueden ser pirateadas para usar más potencia y generar más ingresos. La que se está preparando Ciberdelincuentes aprovecharán cualquier oportunidad para ganar dinero ilegal, y los métodos para ganar dinero en línea evolucionan constantemente. El desarrollo del mercado de criptomonedas ha llevado a un crecimiento explosivo en los casos donde los mineros se instalan sin el conocimiento o consentimiento de los usuarios. Esto se puede explicar por el hecho de que cuando una nueva criptomoneda está emergiendo, es mucho más fácil extraer y ganar dinero con ella. Según Marc Laliberte, analista de amenazas de WatchGuard Technologies el "Cryptomining está en su infancia. Hay mucho espacio para el crecimiento y la evolución”, y la práctica del cryptojacking ya es desenfrenada, y sigue aumentando su popularidad como el arma cibernética de elección para los profesionales malintencionados debido a su bajo riesgo y alto retorno de la inversión. ¿Cómo nos podemos defender? Es imprescindible mantener actualizados los sistemas operativos tanto de los servidores como de los endpoints, y en especial los navegadores. Soluciones de Antivirus como la Worry-Free Business Suite de Trend Micro pueden generalmente detectar y bloquear tanto los ficheros maliciosos como URLs con “mala reputación” y extensiones como uBlock Origin bloquean la carga de scripts molestos y maliciosos directamente en el navegador, pero además hay que seguir buenas prácticas y usar el sentido común. Contra el ataque de nuestro ejemplo ayuda una política de usuarios bien definida, la restricción de ejecución de scripts y soluciones de DLP que detectan y registran el uso de dispositivos USB.

Servicios como Coinhive proporcionan a los propietarios y operadores de sitios web un código JavaScript que pueden insertar en su sitio. Aunque Coinhive es una compañía legitima que ruega a sus partners avisar a los usuarios, su API proporciona todo necesario para que este código utiliza de forma encubierta la capacidad de procesamiento del ordenador de quien visita el sitio web para extraer la criptomoneda Monero (XMR). Al principio del año la compañía Trend Micro notó un importante aumento en el tráfico de cinco dominios maliciosos el 18 de enero, y el 24 de enero encontró un salto importante del tráfico cerca del 285% en el número de mineros de Coinhive: Atacantes abusaron de DoubleClick de Google, que desarrolla y proporciona servicios de publicación de anuncios en Internet, para la distribución del tráfico. Los países afectados incluyen Japón, Francia, Taiwán, Italia y España. Los mineros de criptomonedas han sido inyectados intencionalmente en algunos sitios web principales, en su mayoría servicios de transmisión de archivos y medios como ThePiratebay, Openload, Streamango, Rapidvideo, OnlineVideoConverter, Mejortorrent, plusdede o Seriesdanko, en su mayoría sin notificar a los usuarios. Si bien, parte de esta actividad es legal y legítima, las herramientas pueden ser pirateadas para usar más potencia y generar más ingresos. La que se está preparando Ciberdelincuentes aprovecharán cualquier oportunidad para ganar dinero ilegal, y los métodos para ganar dinero en línea evolucionan constantemente. El desarrollo del mercado de criptomonedas ha llevado a un crecimiento explosivo en los casos donde los mineros se instalan sin el conocimiento o consentimiento de los usuarios. Esto se puede explicar por el hecho de que cuando una nueva criptomoneda está emergiendo, es mucho más fácil extraer y ganar dinero con ella. Según Marc Laliberte, analista de amenazas de WatchGuard Technologies el "Cryptomining está en su infancia. Hay mucho espacio para el crecimiento y la evolución”, y la práctica del cryptojacking ya es desenfrenada, y sigue aumentando su popularidad como el arma cibernética de elección para los profesionales malintencionados debido a su bajo riesgo y alto retorno de la inversión. ¿Cómo nos podemos defender? Es imprescindible mantener actualizados los sistemas operativos tanto de los servidores como de los endpoints, y en especial los navegadores. Soluciones de Antivirus como la Worry-Free Business Suite de Trend Micro pueden generalmente detectar y bloquear tanto los ficheros maliciosos como URLs con “mala reputación” y extensiones como uBlock Origin bloquean la carga de scripts molestos y maliciosos directamente en el navegador, pero además hay que seguir buenas prácticas y usar el sentido común. Contra el ataque de nuestro ejemplo ayuda una política de usuarios bien definida, la restricción de ejecución de scripts y soluciones de DLP que detectan y registran el uso de dispositivos USB.